All OSINT challenges

Every OSINT challenges in one place.

OSINT

~9 minutes

Préambule

Durant la nuit du 1er au 2 avril 2022, nous avons, avec 4 camarades, participé au Breizh CTF de Rennes. Rapidement nous nous sommes répartis les tâches pour couvrir le plus de challenges possibles. Passionnés d’OSINT, nous avons travaillé dessus avec @Brutus. On a rapidement flag tous les challenges de la catégorie

ACCOUNT

# Account

Value: 50

Description:

Nous avons seulement un pseudo lié à une adresse sous la forme prenom.nom@gmail.com (sûrement utile pour nos prochaines recherches) pour un de nos suspect : lucdlgett

Retrouvez le nom et prénom complet de celui-ci dans le but de pouvoir commencer nos recherches.

Auteur: T0fix

Format: BZHCTF{PRENOM-NOM}Pour ce challenge, on nous demande de retrouver l’adresse mail d’un utilisateur avec le pseudo “lucdlgett”.

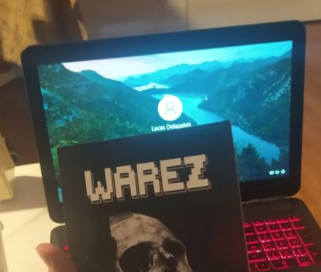

On peut ouvrir Instagram et faire une recherche avec le pseudo donné. On tombe sur un compte qui correspond :

https://www.instagram.com/lucdlgett/?hl=fr

Un peu de recherche dans les images présentes sur son profil Instagram et on trouve une publication :

On retrouve donc son nom et son prénom :

BZHCTF{LUCAS-DELAGALETT}

Suis Moi

# Suis moi

Value: 50

Description:

Un des autres téléphones (dont nous n'avons pas le numéro pour le coup) de notre suspect a été ciblé à ce point suivant. Retrouvez son opérateur réseau.

La Bidois - 35230 Noyal-Châtillon-sur-Seiche

Auteur: T0fix

Format du flag : BZHCTF{}

Notes : Les espaces seront remplacés par des tirets '-''.On cherche à retrouver l’opérateur qui couvre cette zone géographique. On peut se rendre sur un site comme celui-là : https://www.meilleurmobile.com/forfaits-mobiles/couverture-reseau/

Il permet de définir quel opérateur téléphonique couvre une zone donnée. On a accès à l’adresse “La Bidois - 35230 Noyal-Châtillon-sur-Seiche”.

On trouve 4 opérateurs, on les teste 1 par 1 et on trouve le bon :

BZHCTF{BOUYGUES-TELECOM}

Une petite faim_

# Une petite faim ?

Value: 50

Description:

Après avoir étudié son compte Instagram, nous sommes remonté jusqu'en 2011, soit l'ouverture de son compte. Il semblerait qu'à ce moment là, notre suspect ait pris des vacances, et selon nos sources sa carte bleu aurait loggué un achat en restauration rapide le plus proche de cet endroit.

Retrouvez le nom de la ville et du restaurant rapide auquel il a été pour nous permettre d'aller enquêter.

Auteur: T0fix

Format: BZHCTF{VILLE:RESTAURANT}

Notes : Les espaces seront remplacés par des tirets '-'.

On a à notre disposition une date (2011) et l’image d’une fontaine. On cherche à trouver un fast-food proche de la fontaine durant cette année.

On peut commencer à chercher d’où provient la photo, on utilise Images pour Reverse la photo. C’est la Fontaine de La Rotonde située à Aix-En-Provence.

Grâce à Maps, nous pouvons revenir durant l’année 2011 pour chercher le restaurant recherché.

On se balade un peu, et on trouve le Fast-Food correspondant.

BZHCTF{AIX-EN-PROVENCE:LA-FRINGALE}

Vacances méritées

# Vacances méritées

Value: 50

Description:

Selon son compte instagram, notre suspect est parti en 'vacances' dans un pays froid, retrouvez le nom du pont qu'il a emprunté, cela nous indiquera une position précise d'où il a pu passer.

Auteur: T0fix

Format: BZHCTF{PONT}

Avec les mots clés qu’on peut retrouver sur l’image, notamment (WinterShop PeeVatuote) et de la reconnaissance de zone avec des indices présents sur les deux photos (Pilier pour la température, pont enneigé). En cherchant “ampokeskus” sur google nous trouvons qu’il sagit d’un centre commercial de Rovaniemi en Finlande ce qui est validé par le “.fi”. Une recherche sur google maps nous permet d’identifier le pont à coté du centre commercial : Jätkänkynttilä

BZHCTF{JÄTKÄNKYNTTILÄ}

What am I doing

# What am I doing

Value: 308

Description:

On sait que notre suspect devait effectuer un rdv avec un certain agent durant ces 3 dernières années, prouvez-le.

Auteur: T0fix

Format: BZHCTF{}L’énoncé de ce challenge ressemble fortement à beaucoup d’autres.

On retrouve facilement l’adresse GMAIL de Lucas Delagalett ⇒ lucas.delagalett@gmail.com

J’ai perdu beaucoup de temps au début du challenge, effectivement je suis resté concentré sur Google Agenda. Malheureusement le site m’affichait des réunions, mais pas de traces du flag ):

J’ai donc utilisé un outil puissant permettant de lister des infos sur les adresses Gmail. On peut utiliser ‣ afin de trouver des choses intéressantes via l’email.

sudo docker run -v ghunt-resources:/usr/src/app/resources -ti ghcr.io/mxrch/ghunt ghunt.py email lucas.delagalett@gmail.com

.d8888b. 888 888 888

d88P Y88b 888 888 888

888 888 888 888 888

888 8888888888 888 888 88888b. 888888

888 88888 888 888 888 888 888 "88b 888

888 888 888 888 888 888 888 888 888

Y88b d88P 888 888 Y88b 888 888 888 Y88b.

"Y8888P88 888 888 "Y88888 888 888 "Y888

[+] Docker detected, profile pictures will not be saved.

[+] 1 account found !

------------------------------

Name : Lucas Delagalett

[-] Default profile picture

Last profile edit : 2022/03/15 18:22:35 (UTC)

Email : lucas.delagalett@gmail.com

Gaia ID : 106543733499769528341

Hangouts Bot : No

[+] Activated Google services :

- Hangouts

[-] YouTube channel not found.

Google Maps : https://www.google.com/maps/contrib/106543733499769528341/reviews

[-] No reviews

Google Calendar : https://calendar.google.com/calendar/u/0/embed?src=lucas.delagalett@gmail.com

[-] No public Google Calendar.⇒ https://calendar.google.com/calendar/u/0/embed?src=lucas.delagalett@gmail.com semble intéressant. En parcourant les différentes tâches, on trouve

jeudi, 17 septembre 2020

Qui est l'espion ?En ouvrant la tâche on trouve le flag

BZHCTF{W3ll_U_found_Me_OSS1000}

Mais où est donc or ni car _

# Mais où est donc or ni car ?

Value: 267

Description:

Après avoir envoyé un de nos agents pour une filature, il a réussi à s'approcher de la cible mais la photo qu'il a prise est partiellement exploitable. Nous souhaiterions avoir plus d'informations sur son potentiel véhicule.

Auteur: LaChenilleBarbue

Format : BZHCTF{plaque:vin:date_de_mise_en_circulation(dd-mm-yyyy)}

On cherche à retrouver la plaque et sa date de mise en circulation.

On se rend sur le site suivant : https://siv-auto.fr/index.php

On reconnaît facilement le modèle de la voiture.

Obligé de guess le milieu de la plaque.

BZHCTF{FC823ZD:VF1BB0A0F20759497:23-07-1999}

Tel me more

# Tel me more

Value: 131

Description:

Retrouver le numéro de téléphone de notre suspect.

Auteur: T0fix

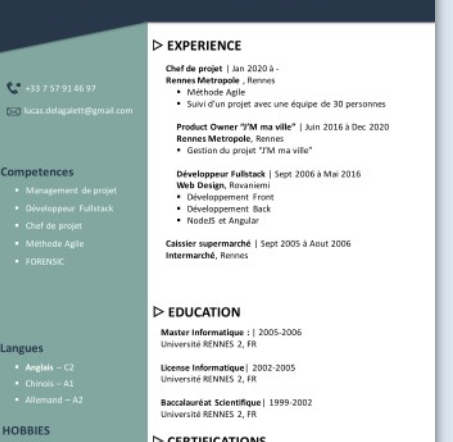

Format: BZHCTF{NUMERO}En parcourant les différents réseaux sociaux, on tombe rapidement sur le LinkedIn de Lucas: https://www.linkedin.com/in/lucas-delagalett-496859234/

On retrouve son CV dans lequel il a glissé son n° de Téléphone

BZCHCTF{0757914697}

Il est passé chez qui ?

# Il est passé chez qui ?

Value: 173

Description:

Après avoir recupéré le numéro de téléphone de la cible, nous souhaitons pouvoir le mettre sur écoute. Pour effectuer la demande à l'opérateur, nous devons identifier celui-ci. Pouvez-vous vous en charger ?

Auteur: LaChenilleBarbue

Format : BZHCTF{MCCMNC:OPERATEUR}Pour ce challenge, on mets en commun toutes les infos trouvées dans les challenges précédents. On sait que l’opérateur de la personne est : Bouygues-Télécom Son numéro est : 0757914697

On se rend sur le site suivant : https://www.mcc-mnc.com

On trouve bien le MCCMNS avec l’opérateur correspondant :

BZHCTF{88:BOUYGES-TELECOM}

Port Maria

# Port Maria

Value: 50

Description:

Dans le but de retracer le trajet de notre suspect, nous avons trouvé sur son compte Instagram une photo liée à un déplacement en avion.

Retrouvez le nom de la ville et du port que l'on voit sur la photo.

Auteur: T0fix

Format: BZHCTF{VILLE:PORT-X}

Notes : Les espaces seront remplacés par des tirets '-'.

Etape n°1 : Identification du Logo

Etape n°2 : Recherche d’une carte des villes départs/arrivées de la compagnie

Etape n°3 : Indices sur la photo.

Un peu de recherche et on retrouve facilement le nom de la compagnie qui correspond au logo que l’on aperçoit : Transavia.

On se rend sur un site qui permet de suivre le trafic aérien d’une compagnie aérienne : https://www.flightradar24.com/data/airlines/to-tvf/routes

On trouve 3 villes qui correspondent, notamment une ville du sud de la France : Nice

- La couleur de l’eau, ainsi que les tuiles sur les toits, la verdure et les reliefs nous confirme que l’endroit se situe au bord de la Mer Méditerranée.

4)Avec une identification rapide des ports et du relief de la cote sous Google Earth, On peut identifier le port de Nice.

BZHCTF{NICE:PORT-LYMPIA}

Port Maria 2

# Port Maria 2

Value: 353

Description:

Toujours dans le but de retracer le trajet de notre suspect, sur le compte Instagram, nous avons trouvé une deuxième photo liée à un retour (?) en avion.

Retrouvez le nom de la ville de décollage et du port que l'on voit sur la photo.

Auteur: T0fix

Format: BZHCTF{VILLE:PORT-X}

Notes : Les espaces seront remplacés par des tirets '-'.

Les étapes pour cette deuxième version de Port Maria 2 sont identiques à la première :

Etape n°1 : Identification du Logo

Etape n°2 : Recherche d’une carte des villes départs/arrivées de la compagnie

Etape n°3 : Indices sur la photo.

Un peu de recherche et on retrouve facilement le nom de la compagnie qui correspond au logo que l’on aperçoit : KLM.

On se rend sur un site qui permet de suivre le trafic aérien d’une compagnie aérienne : https://www.flightradar24.com/data/airlines/to-tvf/routes

On trouve 3 villes qui correspondent, notamment une ville du sud de la France : Marseille

- On cherche des détails sur la photo (verdures, géométrie, reliefs ...) Ici on cherche un port industriel / dépôt d’hydrocarbure reconnaissable facilement sur la photo :

On cherche donc un port industriel avec des dépôts d’hydro carburant dans le sud de la France. Nous avons passé beaucoup de temps pour trouver le port correspondant. Nous avons ensuite trouver une liste de tous les dépôts présent en France

Avec un peu de temps on tombe sur des articles et photos d’un port qui semble correspondre à la description visuelle.

BZHCTF{MARSEILLE:PORT-DE-LA-POINTE}